News #02 | Septiembre 2020

Hace cinco meses se declaró el aislamiento social, preventivo y obligatorio en Argentina y muchas tareas y actividades comenzaron a hacerse desde nuestros hogares y a través de internet. Ahora, tomate unos segundos para pensar en cuántos servicios y aplicaciones tenés una cuenta con nombre de usuario y contraseña. ¿Y cuántas contraseñas tenés? ¿2, 5, una por cada cuenta? ¿Sabés cuáles son los 20 patrones de teclado más comunes en 10 millones de contraseñas del Reino Unido?

Uno de los principales problemas que existen para garantizar nuestra seguridad en internet y en nuestros dispositivos (computadoras o teléfonos celulares) pasa por la debilidad de las contraseñas, pero la seguridad de la información no empieza ni termina acá.

¿Por qué debería ser tan importante saber cómo proteger tu información? Por un lado, porque la seguridad es necesaria para la privacidad, y la privacidad es fundamental para garantizar otros derechos como puede ser, por ejemplo, la libertad de expresión, entre otros. Por otro lado, porque los ataques informáticos masivos y dirigidos, existen y son muchos y muy diversos.

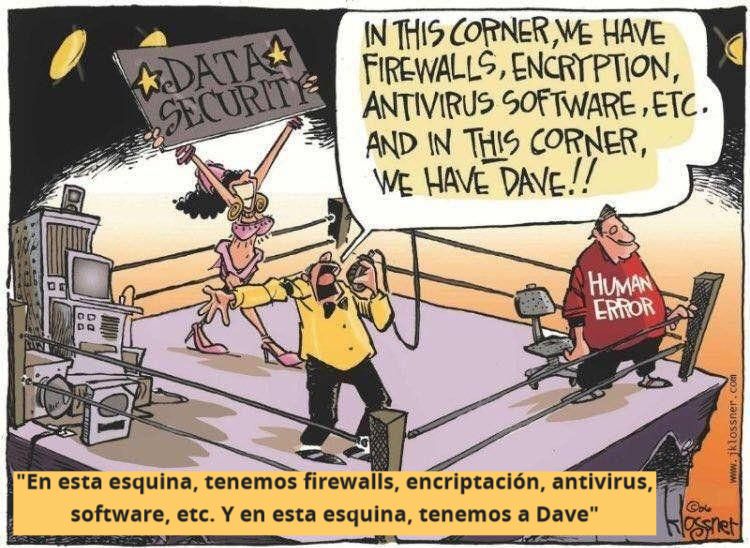

Los/as usuarios/as finales de tecnología somos potenciales víctimas de lo que se conoce como INGENIERÍA SOCIAL, es decir que si nos roban nuestros usuarios y contraseñas (nuestras credenciales), muy probablemente sea porque nosotros/as mismos/as las hayamos entregado sin darnos cuenta. ¿Por qué alguien querría nuestras credenciales?. Podría ser para conseguir dinero o, incluso, para suplantar nuestra identidad o acceder a información que tengamos.

Suele decirse que «es más fácil hackear personas que máquinas». De hecho, uno de los más grandes ataques a empresas fue en 2011, a través de un ataque dirigido usando técnicas de ingeniería social a una serie de empleados de la compañía a los que no les gustaba su trabajo y estaban buscando oportunidades laborales. La víctima fue RSA, una de las empresas más importantes en materia de seguridad informática a nivel mundial (!).

Un poco más cerca, en 2017, un error humano llevó a que robaran 3,5 millones de dólares a la Municipalidad de 25 de Mayo, un pueblo de la Provincia de Buenos Aires, porque el contador hizo clic en un aviso publicitario del resultado de búsquedas de Google que simulaba ser el link para acceder al home banking. No lo era. En estos casos, fallaron las personas, las organizaciones y el Estado.

¿Qué podemos hacer para mejorar nuestra seguridad? Algunos consejos.

- No uses contraseñas fáciles de recordar (que suelen ser más inseguras) ni uses la misma contraseña para tus redes sociales y para tu banco.

- Usá un gestor de contraseñas: permite crear contraseñas más seguras y almacenarlas para que ni siquiera tengas que recordarlas vos (ni anotarlas en otro lado). Algunos navegadores ya tienen esta opción incorporada.

- Activá el doble factor de autenticación.

- La biometría NO es más segura ni como método de validación de identidad, ni como contraseña.

- Nunca envíes información personal por correo electrónico (ni la escribas en un sitio web) sin estar absoltamente seguro/a de que es el sitio o destinatario correcto.

- No descargues un adjunto sin antes asegurarte de que es lo que creés y de que viene de un remitente confiable.

- Instalá programas antivirus, antispyware (anti espías), firewalls y mantenelos actualizados (al igual que a tu sistema operativo y a tu navegador web).

Si necesitás aumentar las medidas de seguridad de tus comunicaciones ya sea por el trabajo que realizás (por ejemplo, si sos periodista y necesitás proteger a tus fuentes y tu información), por tus actividades políticas, tu activismo, si formás parte de una comunidad vulnerable y víctima de persecución, o si vivís en una zona donde haya restricciones para acceder a determinada información y algunos sitios, podés encontrar más información acá: uso de la red TOR (acá una guía paso a paso), uso de una Red Privada Virtual o Virtual Private Network (VPN), cifrado de dispositivos, mensajerías seguras y más.

Sin embargo, la seguridad no puede recaer sólo en cada usuarix individual porque por más contraseña que inventes, la seguridad depende también de la empresa o entidad que provee el servicio o aloja los datos. Ya sean empresas privadas, como Instagram, TikTok y YouTube -que hace apenas unos días los datos de 235 millones de sus cuentas estuvieron expuestos- o de Estados, como fue el caso conocido como La Gorra Leaks -que fue la filtración de archivos con información confidencial de la Policía Federal Argentina- y los más recientes en el que quedaron expuestos los datos de 115 mil argentinos que pidieron permisos de circulación, lo que permitía sacar permisos a nombre de otra persona, y el ransomware NetWalker que se utilizó para atacar a la Dirección Nacional de Migraciones y secuestrar información.

Hacker no es sinónimo de delincuente informático: Como explica Ariel Torres en su libro «Hackearán tu mente», «un ‘hacker’ es un individuo que no puede ver algo mal hecho. Son personas que buscan constantemente (y esto no es una exageración) mejorar todo lo que los rodea. No porque sí, en la jerga informática, las mejoras se llaman ‘hacks'».

Iván Arce, especialista en seguridad informática, dice que un mito que rodea a lxs hackers y a las personas que se dedican a la seguridad informática es que son delincuentes 🎧. Arce explica que son personas que intentan hacer funcionar a la tecnología de una manera predecible, de acuerdo a las expectativas que tienen. Una de las expectativas puede ser que una tecnología haga cosas para las que no estaba diseñada originalmente. Esto último es lo que hace un atacante informático.

Sin embargo, «el ataque informático también es una práctica legítima» de la persona que trabaja en seguridad informática -explica Arce- porque esa es una forma de mejorar la seguridad de un sistema: buscar las fallas, atacarlas y entender cómo funciona el sistema. Otra parte de su trabajo reside en el aspecto defensivo.

Esta confusión del hacker como un delicuente no es gratuita. Uno de los debates que se dan al interior de la comunidad de seguridad informática es si debe publicarse o no información sobre los problemas de seguridad.

En la actualidad, la regulación que impera es punitivista y centra su atención en combatir el ciberdelito o cibercrimen. ¿Cuál es el problema de esta regulación? Que pone el énfasis en PERSEGUIR «delincuentes» en lugar de PREVENIR ataques a través del aspecto defensivo de la seguridad. En lugar de trabajar en el desarrollo de una seguridad robusta, se persigue a quienes vulneren los sistemas (o, incluso, a quienes avisen sobre esas vulnerabilidades ❗️).

Un ejemplo concreto de esto. En 2015, un mes antes de las elecciones en la Ciudad de Buenos Aires, se filtró en internet información sobre el sistema de la Boleta Única Electrónica (voto electrónico) que se iba a utilizar por primera vez y sobre el que la mayoría de expertos/as (en seguridad informática, en derecho constitucional y en sistemas electorales) tenían muchos recaudos por los posibles riesgos de estos sistemas para la democracia. Entre la información filtrada apareció el código fuente del sistema y Joaquín Sorianello, programador interesado en cuestiones de seguridad y procesos electorales, quiso estudiar cómo estaba desarrollado y quería validar si era seguro o no 🎬. A raíz de la investigación que realizó sobre el sistema, fue detenido y acusado de querer alterar el sistema de voto electrónico en la comuna porteña. Sin embargo, un año después fue sobreseído y, en el texto del fallo se indica que «si bien se acreditó que Joaquín Sorianello ingresó al sistema informático de la empresa Grupo MSA, no lo hizo de manera indebida ni causó daño alguno, sino que, por el contrario, lo hizo para dar aviso a la firma de que el sistema de seguridad era vago y podía ser vulnerado con facilidad».

¿Cuál es el rol del Estado?

El Estado es una pieza fundamental del engranaje, por lo que es central que desde esa esfera se tenga conciencia de la importancia de garantizar la seguridad de las comunicaciones, de los sistemas y de la información que se maneja, se utiliza y circula en el país. Así, es fundamental que quienes regulan y aplican las regulaciones sepan en qué consiste la seguridad informática y puedan crear un marco legal e institucional que facilite la notificación de vulnerabilidades de los sistemas informáticos (desde sistemas electorales hasta agujeros de seguridad en bases de datos personales o sensibles de organismos o instituciones públicas) y que las personas que encuentren estos problemas -y los notifiquen- tengan una cobertura legal para minimizar sus riesgos.

Además, según Iván Arce, hace falta una visión propia y una política de seguridad informática que tenga entre sus prioridades promover un desarrollo tecnológico propio que reduzca el riesgo de seguridad (que evite o minimice ataques) y que se realicen evaluaciones de seguridad de la tecnología que se usa, se compra o se desarrolla (por parte de empresas o del mismo Estado).

Uno de los obstáculos legales actuales para el trabajo en seguridad informática es una regulación punitivista como la Convención de Budapest sobre Cibercrimen, firmada en 2001, que entró en vigor en 2004 y a la que Argentina adhirió en 2017. Por otro lado, las regulaciones en materia de propiedad intelectual que impiden realizar ingeniería inversa a las personas que investigan y se interesan por la seguridad informática. ¿Cuál es el resultado? Sistemas opacos, que nadie sabe cómo funcionan, e inseguros, es decir, vulnerables a ataques informáticos.

En este sentido, es necesario que haya un acercamiento entre la política, la regulación y el sector tecnológico, que pueda transmitir cómo funciona efectivamente la tecnología para que se vea reflejado en las regulaciones y en las políticas públicas que se implementen.

Finalmente, el Estado es un actor necesario para la concientización y educación de la población en la seguridad de las comunicaciones y de su privacidad (y debería, también, respetar la privacidad de la ciudadanía y no realizar inteligencia de fuentes abiertas o «ciberpatrullaje»).

🎬 Marcela Pallero sobre seguridad de la información

Hace unas semanas entrevisté a Marcela Pallero, Ingeniera en Sistemas, docente y especialista en delitos informáticos y seguridad de la información para que me cuente cuáles son los principales desafíos para la seguridad de la información y, además, para saber qué podemos hacer las personas, las organizaciones y empresas, y los Estados.

Federico Kirschbaum es CTO de Faraday (antes Infobyte) y tiene más de 15 años de experiencia investigando y haciendo pentesting de redes. Además, es uno de los fundadores de la conferencia de seguridad ekoparty, que este año tendrá su edición virtual del 24 al 26 de septiembre. Le hice tres preguntas para saber cómo ve él la situación de la seguridad informática en la actualidad.

– ¿Cómo ves el escenario de la seguridad informática en la actualidad?

– En todo este tiempo de revolución tecnológica, las problemáticas de seguridad no cambiaron tanto, lo que cambió es la envergadura de a quién afecta y cómo. Estamos en una etapa donde ya casi todas nuestras actividades las podemos hacer desde el celular, eso habla un poco de una maduración de parte de las empresas y de usuarios de exigir cierto estándar tanto de servicio como de seguridad. Ahora, hay que entender que también fueron víctimas de ataques que pocas veces son reportados. La seguridad afecta a todas las tecnologías por igual porque a esta la hacen humanos, los humanos cometemos errores y esos errores pueden ser aprovechados para manipularla. Entendiendo este principio vamos a poder evaluar mejor como sociedad el impacto de ciertos servicios cuando estos fallen.

– ¿Cuáles son los desafíos para las personas que trabajan en seguridad informática?

– Mejorar la comunicación y llevar esta conversación fuera de ámbitos técnicos creo que es uno de los principales desafíos y es central para poder atacar algunos problemas de base. En estos últimos años creo que se dieron grandes pasos en prácticas de seguridad (segundo factor de autenticación, cifrado E2E, regulaciones) pero aún el camino es largo y a Latinoamérica le falta todavía un poco más. Otro de los desafíos es hacer la comunidad más grande. A nivel global existe un déficit laboral muy grande y la necesidad es tal que el talento local queda concentrado en empresas que prestan servicios al exterior, haciendo muchas veces inaccesible tales servicios a empresas mas pequeñas.

– ¿De qué manera influyó el aumento de actividades realizadas a través de internet en la seguridad?

– La cuarentena fue un acelerador sin igual en la adopción de servicios digitales. Con esta vorágine fue igual el crecimiento en fraudes. En este contexto de pandemia, mucha gente comenzó a usar herramientas digitales que antes no usaba, y por supuesto los atacantes aprovechan esta situación. La clave está en educarnos en los riesgos y exigir transparencia a las empresas y al Estado sobre cómo es resguardada nuestra información. La seguridad y la privacidad son dos de los grandes desafíos que tenemos que discutir como sociedad y que la conversación no quede relegada solo a especialistas.

🔥 Bonus track

1. Las mujeres se juntaron para mostrar su trabajo, sus investigaciones y su mirada sobre tecnología y seguridad. Pueden seguir a algunas de estas comunidades y las conferencias que organizan, acá: @FemHackARG, @lasdesistemas, @femitconf y @NotPinkCon.

2. El jueves 3 de septiembre, en una sesión pública especial del Senado de la Nación Argentina, se aprobaron los siguientes proyectos (¡Gracias María Clara Güida por publicar la información en tiempo real en Twitter!):

Proyecto de ley que incorpora como contenido curricular los conceptos de protección de datos, grooming, ciberbullyng, phishing y ciberacoso https://bit.ly/2F0RfE2.

Proyecto de ley que crea el Programa Nacional de Prevención y Concientización del Grooming o Ciberacoso contra Niñas, Niños y Adolescentes https://bit.ly/352VqKy.

📚 Para leer

Hackearán tu mente. Los trucos de ingeniería social que los piratas informáticos usan para cometer fraude, secuestrar archivos y robar tu identidad, por Ariel Torres (Editorial Planeta, 2017).

Engaños digitales, víctimas reales. Historias de estafas por internet y hackeos en la Argentina, por Sebastián Davidovsky (Ediciones B, 2020).

Espero te haya resultado interesante este correo. Cualquier comentario o sugerencia que tengas, escribime. A mí también me gustaría recibir un mail tuyo.

¡Que tengas un lindo septiembre!

Gracias por estar ahí.

Carolina

0 comentarios